Даже если Вы крупная корпорация с серверами обладающими огромными вычислительными мощностями Вы не можете быть уверены в том, что вам нечего опасаться Ддос. Возможно Ваш пыл охладит то, что в 1999 году, когда подобные черные методы борьбы в интернете начали приобретать свою популярность, от ddos атак падали сервера даже таких гигантов как Amazon, eBay, Yahoo и тд. И не смотря на то, что защита от подобного рода происшествий сделала с тех пор практически космический рывок вперед, ддос по-прежнему несет в себе не малую угрозу.

DDOS атака — это хакерская атака на веб-узел клиента с целью вывести его из строя (довести до состояния, когда клиенты не могут получить доступ к ресурсам компании).

Одним из ключевых отличий ддос является то, что его организаторы ставят перед собой целью не попасть в защищенную систему (к примеру для кражи конфиденциальной информации), а доведение данной системы до паралича.

Опаснейшей чертой подобной атаки является то, что ее организация проста в реализии и не требует слишком уж специфичных познаний и навыков, а в руках ее организаторов оказывается практически неограниченный потенциал распределенной атаки на сервер клиента.

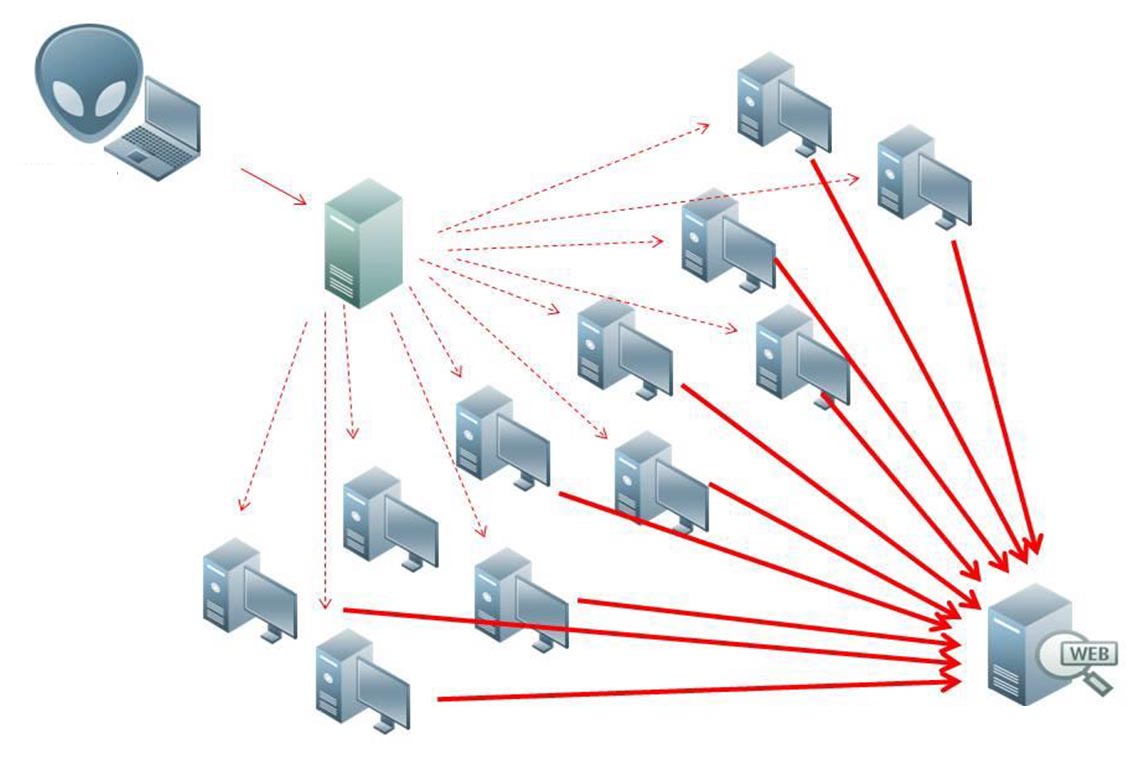

Схема проведения дос атаки

Стандартная архитектура, которую используют для проведения подобного рода атак называется «кластер DDOS». Она содержит в себе три уровня:

- Компьютер-первоисточник с которого отдается сигнал для начала атаки (управляющая консоль). Причем совсем не факт, что такой пк будет один.

- Ключевые компьютеры — звенья цепи с которых отдаются сигналы для начала атаки всем остальным устройствам (агентам). На один управляющий ПК может приходиться практически неограниченное количество ключевых.

- Агенты — зачастую просто зараженные вредоносным ПО компьютеры рядовых пользователей сети интернет. Зачастую хозяева этих машин даже не подозревают, что с их устройств происходит ддос атака.

Вопреки кажущейся простоте и логичности подобной схемы атаки отследить злоумышленника организовавшего ее практически невозможно.

Сама же схема проведения имеет примерно следующие черты: на сервер внезапно обрушивается громадное количество запросов от пользователей интернета со всего мира.

Что происходит в итоге? Все мощности сервера уходят на обслуживание данных запросов, в то время как обычные пользователи не могут на него зайти.

Пара слов из истории и классификации dos атак

Как и все мощное, вредное и эффективное дос ПО создавалось с благими намерениями, а именно, как не трудно догадаться, для банального нагрузочного тестирования серверов и оценки пропускных способностей сетей.

С момента своего возникновения (1996 год) это программное обеспечение прошло отнюдь не одну ступень в своем развитии и на сегодняшний день интернет-гуру выделяют следующие виды ддос атак:

- UDP flood — самый старый и неопасный на сегодняшний день тип атаки, поскольку легко обнаруживается и устраняется антивирусным ПО. Заключается в отправке на сервер множества схожих пользовательских пакетов информации

- TCP flood — во многом схожий с предыдущим тип, только отправляются файлы несколько дргого содержания (не UPD, a TCP).

- TCP SYN flood — а вот в этом случае все уже сложнее для защиты, поскольку происходит не массовая отправка данных, а просто идет огромное количество соединений с атакуемым ресурсом. В итоге сервер зачастую не может разобраться с тем, что это атака и вынужден обрабатывать все запросы.

- Smurf-атака — направка своеобразной спам рассылки писем на определенный адрес.

Кроме оговоренных выше, существует еще огромное количество видов ддос атак, мы вкратце описали лишь самые распространенные из них.

И не стоит забывать, что самыми опасными дос атаками являются те, которые ипользуют комбинированные подходы. Они известны в сети как TFN и TFN2K атаки.

Подводя итоги

Как способы осуществления дос атак, так и способы защиты от них по-прежнему продолжают активно развиваться и конца в этом всем мягко говоря не предвидится.

Не смотря на то, что в сегодняшний день это один из самых широко известных видов атак в сети универсальной защиты от него по сей день так и не найдено. Можно лишь сделать пару рекомендаций, которые могут осложнить жизнь тем, кто решил завалить Ваш сервер:

- На маршрутизаторах (как и межсетевых экранах) нужно настроить анти-дос защиту.

- Маскировть IP адрес сервера и иметь возможность сменить IP по SSH-протоколу.

- Используемое вами ПО должно не содержать всевозможных «дыр» в коде.